Od 20 lat zajmuję się bezpieczeństwem. Od roku z niepokojem obserwuję, jak rynek jest rozchwiany przez hasła w rodzaju „Cyberbezpieczny Samorząd” czy „Cyberbezpieczne wodociągi”. Za tymi sloganami stoją realne pieniądze – często niemałe – więc trudno się dziwić, że wielu chce z nich skorzystać. Administracja publiczna jest chronicznie niedofinansowana, a gdy pojawia się szansa na środki, grzechem wydaje się z niej nie skorzystać. Sektor prywatny ma podobne wyzwania, ale nie jest związany rygorami UZP, co znacząco zmienia sposób działania.

Skąd więc tak ogromny rozstrzał cen w postępowaniach? Z moich obserwacji wynika, że do przetargów przystępują podmioty, które pojęcie „cyberbezpieczeństwo” rozumieją w bardzo różnym stopniu – często niewiele większym niż sam zamawiający.

Bywa, że przygotowanie specyfikacji powierza się „zaprzyjaźnionej firmie informatycznej”. Właściciel – nazwijmy go umownie Panem Heniem – jest dobrym informatykiem, ale bezpieczeństwo nie jest jego specjalizacją. Mimo to podejmuje się zadania. Wizerunek eksperta zobowiązuje, a i budżet projektu kusi. W efekcie powstaje dokument sklejony z ogólnodostępnych materiałów, szablonów i fragmentów znalezionych w sieci. Takie same zapisy krążą potem od przetargu do przetargu.

Czasem w dokumentacji pojawiają się wymagania, które przypadkowo (lub nie) pasują do jednego, konkretnego dostawcy. Mechanizm „ustawiania” przetargów nie jest niczym nowym w zamówieniach publicznych. Problem w tym, że tutaj mówimy o cyberodporności państwa, a nie o dostawie mebli biurowych.

Jak wygląda typowe wdrożenie SZBI? Zwykle zaczyna się od szkolenia. Wymóg formalny jest spełniony – szkolenie prowadzi ktoś z certyfikatem Audytora Wiodącego ISO 27001. Doświadczenie praktyczne schodzi na dalszy plan. W ofertach podkreśla się liczbę wygranych postępowań, co bardziej świadczy o sprawnym marketingu niż o jakości wykonania. Rekomendacje również nie zawsze są gwarancją rzetelności.

Po szkoleniu zamawiający otrzymuje dokumentację SZBI. Często jest to gotowy, „wykropkowany” szablon, który można kupić w internecie za około 1000–1500 zł. Odpowiedzialność za realne wdrożenie bywa rozmyta – w umowie mowa jest o „wsparciu technicznym”, nie o odpowiedzialności za bezpieczeństwo. Nikomu nie zależy na doprecyzowaniu zapisów.

Kolejny krok to wykazanie, że „jest źle” – najlepiej raportem z testu penetracyjnego. W praktyce bywa to szybkie skanowanie narzędziem typu Nessus, a dla potwierdzenia wyników – nmapem. W raporcie pojawia się 1500 podatności, wiele oznaczonych na czerwono. Dla osób nietechnicznych wygląda to dramatycznie. Pojawia się presja: trzeba coś zrobić.

Rozwiązaniem stają się zakupy. Systemy XDR, EDR, UTM, nowe serwery, wirtualizacja, dodatkowe licencje. Sprzęt przyjeżdża, wdrożeniowcy pracują intensywnie, wszystko jest podłączane i konfigurowane. Często szybciej niż realnie analizowane. Zanim infrastruktura zdąży się „rozgrzać”, pojawia się protokół odbioru do podpisu i rekomendacja dalszej współpracy.

W ten sposób z budżetu znika 300–500 tysięcy złotych. Formalnie wszystko się zgadza. Dokumentacja jest, raport jest, sprzęt stoi w serwerowni. Pytanie brzmi: czy organizacja jest realnie bezpieczniejsza?

To tyle obserwacji. Poniżej – krótki przewodnik, jak zrobić to dobrze.

Zacznij od mądrego zamówienia

- W obszarze szkoleń i bezpieczeństwa bardzo wiele elementów jest znormalizowanych. W praktyce często sprowadza się to do ceny roboczogodziny. Ale niska cena nie może być jedynym kryterium.

- Wdrożenie ma być skuteczne, a nie tylko „odhaczone”. Warto w umowie zastrzec, że jeśli bezpośrednio po wdrożeniu organ właściwy ds. cyberbezpieczeństwa stwierdzi niezgodności – odpowiedzialność ponosi wykonawca. Oczywiście podniesie się głos, że „to zależy od pracowników”. Być może. Ale jeśli ktoś nie akceptuje takich zapisów – nie powinien startować w postępowaniu.

- Poproś o dokumenty potwierdzające, że sami stosują SZBI w swojej działalności:

- deklarację stosowania,

- raport z audytu przeprowadzonego przez niezależny podmiot,

- dowody realnego funkcjonowania systemu, a nie tylko posiadania certyfikatu.

Takie podejście promuje m.in. DORA – i jest to bardzo dobry kierunek. Jeśli ktoś sprzedaje bezpieczeństwo, powinien je mieć u siebie.

Policz to zanim wydasz

Wdrożenie to nie tylko szkolenie. To:

- audyt,

- szkolenia,

- testy,

- ewentualne zakupy techniczne,

- oraz nadzór po wdrożeniu.

Ten ostatni element jest często pomijany, a jest kluczowy.

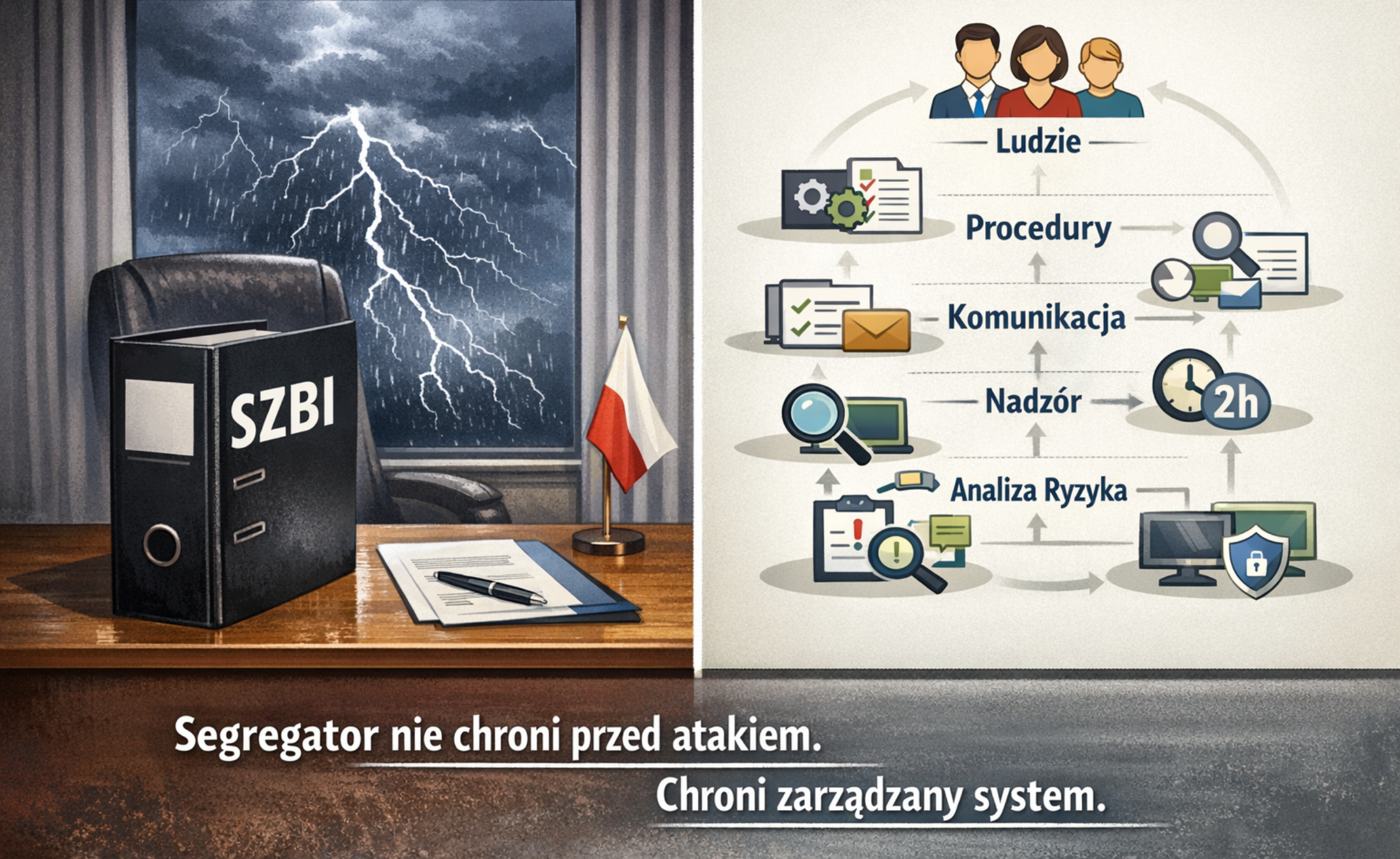

Dlaczego? Bo segregator z dokumentacją nie obroni nikogo przed cyberatakiem. A brak nadzoru sprawi, że procedury szybko pokryją się kurzem. Potem pozostaje już tylko tłumaczenie się na pierwszych stronach lokalnej prasy.

Szkolenia – szkolić to nie to samo co przeszkolić

Realne stawki trenerskie to ok. 1000–1300 zł za dzień (8h).

Jeśli szkolenie jest stacjonarne – optymalnie do 20 osób.

Jeśli zdalne – w granicach rozsądku, nie „hurtowo”.

Szkolenie z SZBI:

- nie powinno trwać jednego dnia,

- powinno odbywać się po audycie,

- powinno kończyć się testem lub egzaminem.

Dlaczego po audycie? Bo prowadzący musi wiedzieć, które obszary w danej organizacji wymagają zmiany. Uniwersalne prezentacje nie budują bezpieczeństwa – budują iluzję.

Audyt – to jest policzalne

W naszym świecie większość rzeczy da się policzyć. Norma ISO 27006 zawiera tabelę określającą czas trwania audytu w zależności od wielkości organizacji (liczby osób pracujących pod jej nadzorem).

Ostatnia kolumna w tabeli określa liczbę pełnych dni audytowych (8h), liczonych od przygotowania audytu do jego zamknięcia.

| Number of persons doing work under the organization’s control | Quality manage ment system audit time for initial audit (auditor days, d) | Environmental management system audit time for initial audit (auditor days, d) | ISMS audit time for initial audit (auditor days, d) |

| 1–10 | 1,5–2 | 2,5–3 | 5 |

| 11–15 | 2,5 | 3,5 | 6 |

| 16–25 | 3 | 4,5 | 7 |

| 26–45 | 4 | 5,5 | 8,5 |

| 46–65 | 5 | 6 | 10 |

| 66–85 | 6 | 7 | 11 |

| 86–125 | 7 | 8 | 12 |

| 126–175 | 8 | 9 | 13 |

| 176–275 | 9 | 10 | 14 |

| 276–425 | 10 | 11 | 15 |

Jeśli pracuje dwóch audytorów – można podzielić czas przez dwa, skracając harmonogram. Koszt łączny w praktyce pozostaje zbliżony.

Norma kosztuje mniej niż 200 zł w PKN. Warto ją po prostu przeczytać, zamiast wierzyć w dowolne interpretacje rynku.

Nadzór – czyli czy to w ogóle działa

Średnio to ok. 2 godziny tygodniowo pracy specjalisty.

Nawet w dużej organizacji to nadal 2 godziny – tylko rozłożone na większy zespół.

Stawki specjalistów:

- 200–250 zł/h w wielu regionach,

- w niektórych miejscach nawet do 500 zł/h.

Co obejmuje nadzór?

- sprawdzenie, czy komunikacja działa,

- czy rejestry są aktualizowane,

- czy przeglądy zarządzania są realne, a nie „na papierze”,

- czy działania korygujące faktycznie się pojawiają.

Jeśli rejestr działań korygujących jest pusty – to znak, że system nie funkcjonuje. Wdrożony SZBI zawsze wymaga korekt, szczególnie w pierwszych miesiącach.

Compliance to nie tylko prawo

Poważnym błędem jest oddanie całego obszaru compliance wyłącznie kancelariom prawnym.

Prawnik:

- jest niezbędny przy interpretacji przepisów,

- potrzebny w kontaktach z organami,

- ważny na styku regulacyjnym.

Ale prawnik nie podniesie cyberodporności. Papier nie obroni przed atakiem.

Wdrożenie SZBI to zarządzanie zmianą, ryzykiem i organizacją pracy. Tu działa cykl Deminga, zdrowy rozsądek i konsekwencja w działaniu.

Zmiany sprzętowe na końcu

Zakupy sprzętu i oprogramowania powinny wynikać z:

- analizy ryzyka,

- realnych zagrożeń,

- oceny potencjalnych strat.

Nie z pomysłów dostawcy.

Bezpieczeństwo w dużej mierze nie dotyczy IT. Dotyczy organizacji pracy, odpowiedzialności, świadomości i zdolności reagowania. Systemy informatyczne są ważne – ale informatyk nie jest twórcą systemu bezpieczeństwa. Jest jego beneficjentem.

Za cyberodporność odpowiada kierownik jednostki – przy wsparciu wyspecjalizowanych ekspertów.

Na koniec jedno: największym problemem w Polsce nie jest brak technologii. Jest nim brak świadomości.

Mam nadzieję, że Ministerstwo Cyfryzacji będzie aktywnie wspierać podnoszenie tej świadomości. Bo bez niej nawet najlepszy sprzęt, najdroższy SOC i najbardziej rozbudowana dokumentacja nie zwiększą cyberodporności naszego kraju.